引言

网络安全已经成为现代社会中关注的重要议题,而恶意软件的不断涌现则使得人们对网络安全的重视程度愈发加深。Tokenim究竟是什么?它是病毒还是一种新的网络用语?在本文中,我们将深入探讨Tokenim的本质,恶意软件的工作机制,以及如何有效地防护自己的信息安全。

Tokenim是病毒的解析

在深入探讨Tokenim是否为病毒之前,首先需要了解病毒和恶意软件的定义。计算机病毒是一种能够自我复制并传播到其他计算机文件中的软件。而恶意软件则是更广泛的一个概念,指向一切用于损害计算机或网络的程序。

Tokenim是否属于病毒的范畴需要根据其功能和特征来判断。如果Tokenim具有自我复制和传播的能力,并且旨在损害用户系统或盗取信息,那么它可能被归类为一种恶意软件。

恶意软件的分类和机制

恶意软件的种类繁多,包括病毒、木马、蠕虫、间谍软件等。每种恶意软件都有其独特的工作机制和攻击手段。

例如,病毒是一种只能通过用户行为(如下载文件、打开电子邮件附件等)传播的恶意软件,而蠕虫则可以自动在网络中传播。木马常常伪装成合法软件来欺骗用户,其主要目标是控制用户的计算机。间谍软件则秘密监视用户活动,盗取个人信息。

如何识别恶意软件?

识别恶意软件通常需要结合技术手段和用户的警惕性。以下是几个常见的识别恶意软件的方法:

- 异常网络活动:监测系统流量是否异常的增加,尤其是上传流量,可能是恶意软件在传输数据。

- 性能下降:如果计算机的速度突然变慢,或经常出现崩溃和死机,可能是感染了恶意软件。

- 奇怪的文件和程序:出现未知的程序、文件或运行中不断弹出窗口,可能是恶意软件的迹象。

- 安全软件警报:安全软件时常会发出警报,提示潜在的威胁,用户应及时响应。

如何清除恶意软件?

清除恶意软件的过程相对复杂,但遵循以下步骤可以有效地进行清除:

- 断开网络:首先,应立即断开网络连接,以防止恶意软件继续传播或进行数据泄露。

- 启用安全模式:重启计算机并以安全模式运行系统,防止恶意软件的自动启动。

- 使用防病毒软件:下载和安装可靠的反病毒软件,进行全系统扫描,并按照提示清除威胁。

- 手动删除:如果发现具体的可疑程序,可以手动删除这些文件。

- 重装系统:严重感染的情况下,可能需要重装操作系统,但记得备份重要数据。

如何防护恶意软件?

防护恶意软件是确保网络安全的重要环节,以下是一些最佳实践:

- 定期更新软件:确保操作系统、应用程序和防病毒软件都是最新的,及时修补可能的漏洞。

- 使用强密码:确保使用复杂且唯一的密码,避免重用,增加破解难度。

- 警惕钓鱼攻击:不轻信邮件链接,不下载不明来源的附件,要保持高度警惕。

- 备份重要数据:定期备份重要文件,以防万一数据丢失。

Tokenim的具体案例研究

为了更好地理解Tokenim及其影响,可以通过一些具体的案例进行分析。在某些情况下,Tokenim可能被用作一种新型攻击手段,针对特定的平台或用户群体。通过分析这些案例,我们可以识别其攻击方式、传播速度以及最终造成的损害。

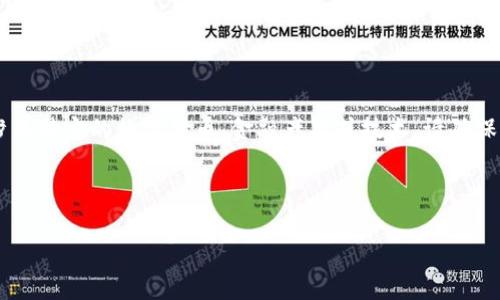

例如,一些Tokenim可能伪装成合法的数字货币交易平台,吸引投资者进行交易,并最终窃取用户的投资信息。还有些Tokenim可能利用用户的信任,发布虚假的安全补丁,诱骗用户下载安装,从而感染计算机。

在案例研究中,我们可以学习到防护策略以及如何提高用户意识,及时识别潜在威胁,从而维护信息安全。

结论

Tokenim到底是病毒还是另一种形式的恶意软件需要更多的实证研究和案例分析来支持。然而,提高用户的意识、增强个人的网络安全防护措施始终是应对恶意软件威胁的关键。在这个频繁变化的网络环境中,只有保持警惕,并不断更新自己的安全知识,才能更好地保护个人和组织的安全。

希望本文能为您在网络安全和恶意软件防护方面提供一些实用的见解。